Beginnersgids voor nmap - Deel 1

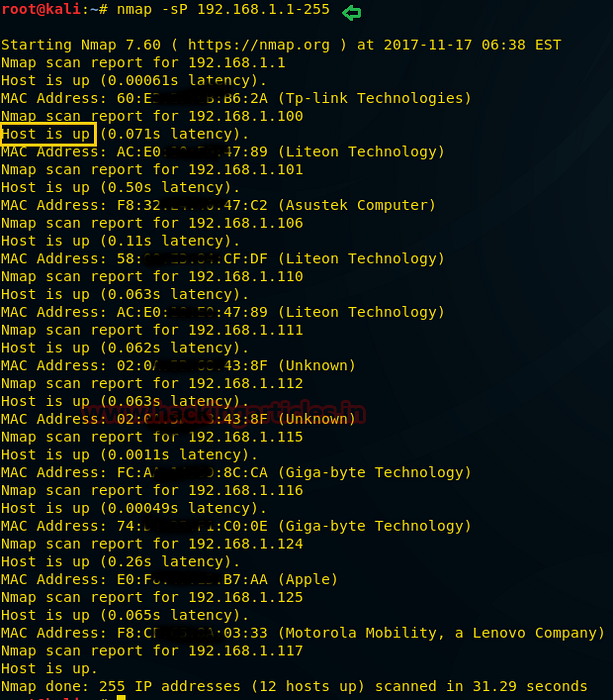

- Voer een snelle pingscan uit van een netwerksubnet. ...

- Voer een SYN-scan uit van een netwerksubnet. ...

- Voer een TCP Connect-scan van een netwerksubnet uit. ...

- Scan een specifieke poort, lijst met poorten of poortbereik op een externe host of subnet. ...

- Banner grijpen om OS-versie / type en serviceversie / type te identificeren. ...

- Scans versnellen of vertragen.

- Is het illegaal om nmap te gebruiken?

- Hoe start ik nmap?

- Is Nmap gemakkelijk te gebruiken?

- Gebruiken hackers nmap?

- Kunnen Nmap-scans worden gedetecteerd?

- Waarom is het scannen van poorten gevaarlijk??

- Waarom Nmap niet werkt?

- Hoe lang duurt het voordat Nmap alle poorten heeft gescand?

- Hoe hackers open poorten gebruiken?

- Waar wordt Nmap doorgaans voor gebruikt?

- Wat is het verschil tussen nmap en Wirehark?

- Wat is nikto-tool?

Is het illegaal om nmap te gebruiken?

Het gebruik van Nmap is niet bepaald een illegale handeling, aangezien geen enkele federale wet in de Verenigde Staten het scannen van poorten expliciet verbiedt. Effectief gebruik van Nmap kan uw systeemnetwerk beschermen tegen indringers. Niet-goedgekeurde poortscanning om welke reden dan ook kan ervoor zorgen dat u gevangen wordt gezet, ontslagen, gediskwalificeerd of zelfs verboden wordt door uw internetprovider.

Hoe start ik nmap?

Download en installeer Nmap vanuit de nmap om te beginnen.org website en start vervolgens een opdrachtprompt. Als u nmap [hostnaam] of nmap [ip_adres] typt, wordt een standaardscan gestart. Een standaardscan gebruikt 1000 algemene TCP-poorten en Host Discovery is ingeschakeld. Host Discovery voert een controle uit om te zien of de host online is.

Is Nmap gemakkelijk te gebruiken?

Het proces voor het installeren van Nmap is eenvoudig, maar varieert afhankelijk van uw besturingssysteem. De Windows-, Mac- en Linux-versies van het programma kunnen hier worden gedownload.

Gebruiken hackers nmap?

Nmap kan door hackers worden gebruikt om toegang te krijgen tot ongecontroleerde poorten op een systeem. Het enige dat een hacker hoeft te doen om met succes in een gericht systeem te komen, is door Nmap op dat systeem uit te voeren, naar kwetsbaarheden te zoeken en erachter te komen hoe deze te exploiteren. Hackers zijn echter niet de enige mensen die het softwareplatform gebruiken.

Kunnen Nmap-scans worden gedetecteerd?

Gewoonlijk worden alleen scantypes die volledige TCP-verbindingen tot stand brengen gelogd, terwijl de standaard Nmap SYN-scan erdoorheen sluipt. ... Opdringerige scans, met name die waarbij gebruik wordt gemaakt van Nmap-versiedetectie, kunnen vaak op deze manier worden gedetecteerd. Maar alleen als de beheerders de systeemlogboeken ook daadwerkelijk regelmatig lezen.

Waarom is het scannen van poorten gevaarlijk??

Hoe gevaarlijk zijn poortscans? Een poortscan kan een aanvaller helpen een zwak punt te vinden om aan te vallen en in te breken in een computersysteem. ... Alleen omdat je een open poort hebt gevonden, wil dat nog niet zeggen dat je deze kunt aanvallen. Maar als je eenmaal een open poort hebt gevonden met een luisterservice, kun je deze scannen op kwetsbaarheden.

Waarom Nmap niet werkt?

RE: NMAP werkt niet

- U moet L3-informatie (ARP) van een bepaalde bron hebben - DHCP, SPAN-poort, router enz. om NMAP te laten werken. Nogmaals logisch, want NMAP is IP-gebaseerd. - Het is duidelijk dat de firewall poortscanning moet toestaan.

Hoe lang duurt het voordat Nmap alle poorten heeft gescand?

Dus de totale tijd die Nmap zal besteden aan het scannen van het netwerk kan grofweg worden geëxtrapoleerd door 21 minuten per host te vermenigvuldigen met het aantal hosts online. Als er ook versiedetectie of UDP wordt uitgevoerd, moet u daar ook de timingschattingen voor bekijken.

Hoe hackers open poorten gebruiken?

Kwaadwillende ("black hat") hackers (of crackers) gebruiken vaak poortscansoftware om te achterhalen welke poorten op een bepaalde computer "open" (ongefilterd) zijn en of een daadwerkelijke service op die poort luistert. Ze kunnen dan proberen potentiële kwetsbaarheden te misbruiken in alle services die ze vinden.

Waar wordt Nmap doorgaans voor gebruikt?

Nmap, een afkorting van Network Mapper, is een gratis, open-source tool voor het scannen van kwetsbaarheden en netwerkdetectie. Netwerkbeheerders gebruiken Nmap om te identificeren welke apparaten op hun systemen draaien, hosts te ontdekken die beschikbaar zijn en de diensten die ze aanbieden, open poorten te vinden en beveiligingsrisico's te detecteren.

Wat is het verschil tussen nmap en Wirehark?

Beide zeer handige tools, met Nmap kunt u een object scannen op luisterpoorten, services op een netwerk ontdekken en meer. Met Wireshark kunt u netwerkverkeer loggen en analyseren. Beide maken gebruik van winpcap om op Windows te werken.

Wat is nikto-tool?

Nikto is een gratis software command-line kwetsbaarheidsscanner die webservers scant op gevaarlijke bestanden / CGI's, verouderde serversoftware en andere problemen. Het voert algemene en servertype-specifieke controles uit. Het registreert ook alle ontvangen cookies en drukt deze af.

Naneedigital

Naneedigital